Fundamentos

La criptografía asimétrica, también denominada criptografía de clave pública, es una rama de la seguridad informática que se centra en el uso de un par de claves interconectadas para realizar operaciones de cifrado y descifrado. Este método es fundamental en la protección de la información sensible en entornos digitales.

A diferencia de la criptografía simétrica, donde una sola clave se emplea tanto para cifrar como para descifrar los datos, la criptografía asimétrica se basa en un enfoque de claves distintas pero complementarias. Cada usuario o entidad en un sistema de criptografía asimétrica posee un conjunto único de claves: una clave pública y una clave privada. Estas claves están matemáticamente relacionadas, pero son diferentes en su aplicación y propósito.

La clave pública, como su nombre indica, se comparte abiertamente y se utiliza para cifrar los datos que solo pueden ser descifrados por el poseedor de la clave privada correspondiente. Por otro lado, la clave privada se mantiene en secreto y se utiliza para descifrar los datos cifrados con la clave pública asociada.

Tomemos como ejemplo a un usuario ficticio llamado Fran para ilustrar el funcionamiento de este sistema. Supongamos que Fran desea enviar un mensaje seguro a otro usuario, Antonio. Fran utiliza la clave pública de Antonio para cifrar el mensaje, lo que garantiza que solo Antonio , que posee la clave privada correspondiente, pueda descifrar y leer el mensaje. Este método asegura la confidencialidad de la comunicación incluso si el mensaje es interceptado durante su transmisión.

Además de la seguridad que ofrece en las comunicaciones, la criptografía asimétrica también se utiliza en la autenticación de usuarios y la firma digital de documentos, entre otros usos. Su aplicación es fundamental en la seguridad de la información en entornos digitales, donde la protección de los datos es de suma importancia.

.png)

Las claves empleadas en este proceso son generadas mediante algoritmos de cierta complejidad, los cuales utilizan patrones numéricos aleatorios para garantizar un alto nivel de imprevisibilidad y dificultar la identificación de cualquier patrón predecible.

Supongamos que Fran desea enviar un mensaje cifrado a Antonio. En este escenario, Fran utilizará la clave pública de Antonio para cifrar el mensaje, siguiendo el estándar de la criptografía asimétrica. Es importante destacar que cada usuario tiene su propia clave pública, lo que asegura un cifrado único y exclusivo para cada destinatario.

Cuando Antonio recibe el mensaje cifrado, procede a utilizar su clave privada única y exclusiva para descifrarlo. Esta clave privada es de su propiedad exclusiva y no debería ser compartida con ningún otro usuario. Al descifrar el mensaje con su clave privada, Antonio puede acceder al contenido original enviado por Fran.

A continuación tienes una animación de todo este proceso

.gif)

Este proceso garantiza un alto nivel de seguridad y confidencialidad en la comunicación entre Fran y Antonio, ya que solo el destinatario autorizado puede descifrar el mensaje utilizando su clave privada correspondiente. De esta manera, se protege la integridad y privacidad de la información transmitida en el intercambio de mensajes cifrados mediante el uso de claves públicas y privadas en la criptografía asimétrica.

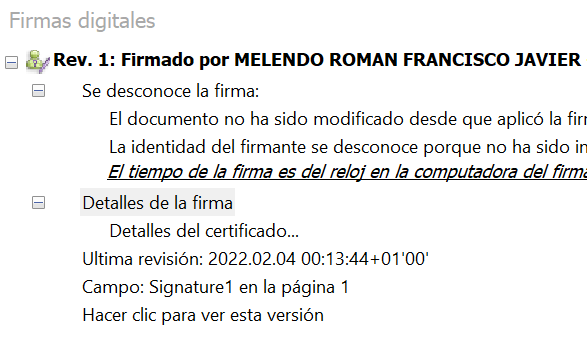

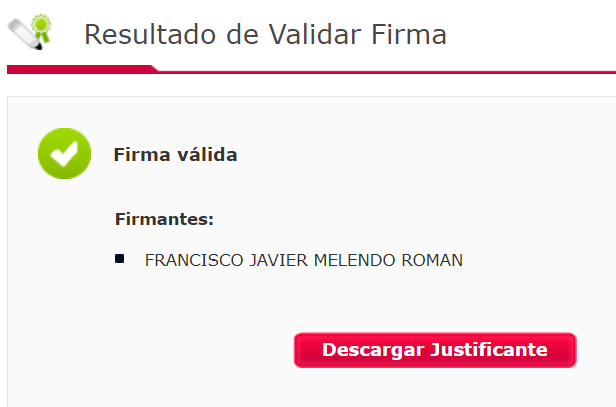

Otra funcionalidad del cifrado asimétrico, igual de importante que el envío de mensajes cifrados es el de la validación de firma, esto quiere decir, que nuestro amigo Fran puede firmar un documento electrónico y que Antonio o cualquier otra persona tendrá la seguridad que dicho mensaje ha sido elaborado y firmado por Fran tal y como nos ha llegado a nosotros y que nadie puede alterarlo, ya que si lo altera en el descifrado podremos detectar que dicho mensaje no es el original. A continuación hay una animación que ilustra el proceso.

.gif)

Algunos ejemplos de algoritmos empleados son:

Ventajas

-

Seguridad Mejorada:

- La criptografía asimétrica proporciona un alto nivel de seguridad, ya que la clave privada nunca se comparte y es necesaria para descifrar la información cifrada con la clave pública.

-

Autenticación:

- Permite la autenticación de mensajes y la verificación de identidad. Un mensaje firmado con una clave privada puede ser verificado por cualquier persona con la clave pública correspondiente, asegurando que el mensaje proviene del remitente esperado.

-

No Repudio:

- Proporciona no repudio, lo que significa que el remitente de un mensaje no puede negar haberlo enviado, ya que se puede verificar con su clave pública.

-

Facilidad de Gestión de Claves:

- Es más fácil manejar las claves públicas ya que pueden ser distribuidas libremente sin comprometer la seguridad del sistema.

-

Intercambio Seguro de Claves:

- Permite el intercambio seguro de claves para sesiones de comunicación cifrada sin necesidad de compartir previamente una clave secreta.

-

Escalabilidad:

- Es adecuada para entornos con múltiples usuarios y sistemas, ya que cada usuario solo necesita su propio par de claves.

Problemas

Rendimiento:

Los algoritmos de criptografía asimétrica tienden a ser más lentos y computacionalmente intensivos que los algoritmos de criptografía simétrica, especialmente en el cifrado y descifrado de grandes volúmenes de datos.

Longitud de Clave:

Para alcanzar un nivel de seguridad comparable al de la criptografía simétrica, las claves asimétricas necesitan ser significativamente más largas, lo que puede incrementar la complejidad y el tiempo de procesamiento.

Complejidad Operacional:

La implementación y gestión de la criptografía asimétrica pueden ser más complejas debido a la necesidad de generar y administrar pares de claves y certificados digitales.

Ataques a la Infraestructura:

La infraestructura de clave pública (PKI) puede ser un punto débil. Si la autoridad de certificación (CA) es comprometida, la seguridad del sistema entero puede verse afectada.

Problemas de Confianza:

La confianza en la autoridad de certificación es crucial. Si los usuarios no confían en la CA, pueden cuestionar la validez de las claves públicas distribuidas.

Almacenamiento y Protección de Claves Privadas:

La clave privada debe ser almacenada de manera extremadamente segura. Si es comprometida, toda la seguridad basada en ese par de claves se ve comprometida.