Fundamentos

La criptografía clásica, también conocida como criptografía simétrica, constituye un método de cifrado fundamental en el que una única clave se emplea tanto para el cifrado como para el descifrado de los datos. Esta clave compartida entre el remitente y el destinatario garantiza la confidencialidad de la información transmitida, ya que es utilizada de manera simultánea para ocultar (cifrar) y revelar (descifrar) el mensaje.

En este contexto, es esencial destacar que la seguridad de la comunicación en criptografía simétrica radica en la confidencialidad de la clave compartida. Por lo tanto, la generación, distribución y gestión adecuadas de esta clave son aspectos críticos para asegurar la integridad y la autenticidad de la información transmitida. Además, se ha avanzado en el desarrollo de protocolos y algoritmos criptográficos eficientes para mejorar la resistencia contra posibles ataques, como el uso de algoritmos de cifrado de bloque y de flujo, así como técnicas de autenticación de mensajes.

Asimismo, cabe mencionar que la criptografía simétrica se utiliza ampliamente en una variedad de aplicaciones, incluyendo la protección de datos en redes informáticas, la seguridad de las comunicaciones en línea y el almacenamiento seguro de información confidencial. Sin embargo, a pesar de sus ventajas en términos de eficiencia y velocidad, la criptografía simétrica presenta desafíos en lo que respecta a la distribución segura de claves y la escalabilidad en entornos de comunicaciones a gran escala. Por tanto, su implementación efectiva requiere un enfoque cuidadoso y la combinación con otras técnicas criptográficas, como la criptografía asimétrica, para garantizar un nivel óptimo de seguridad en las comunicaciones digitales.

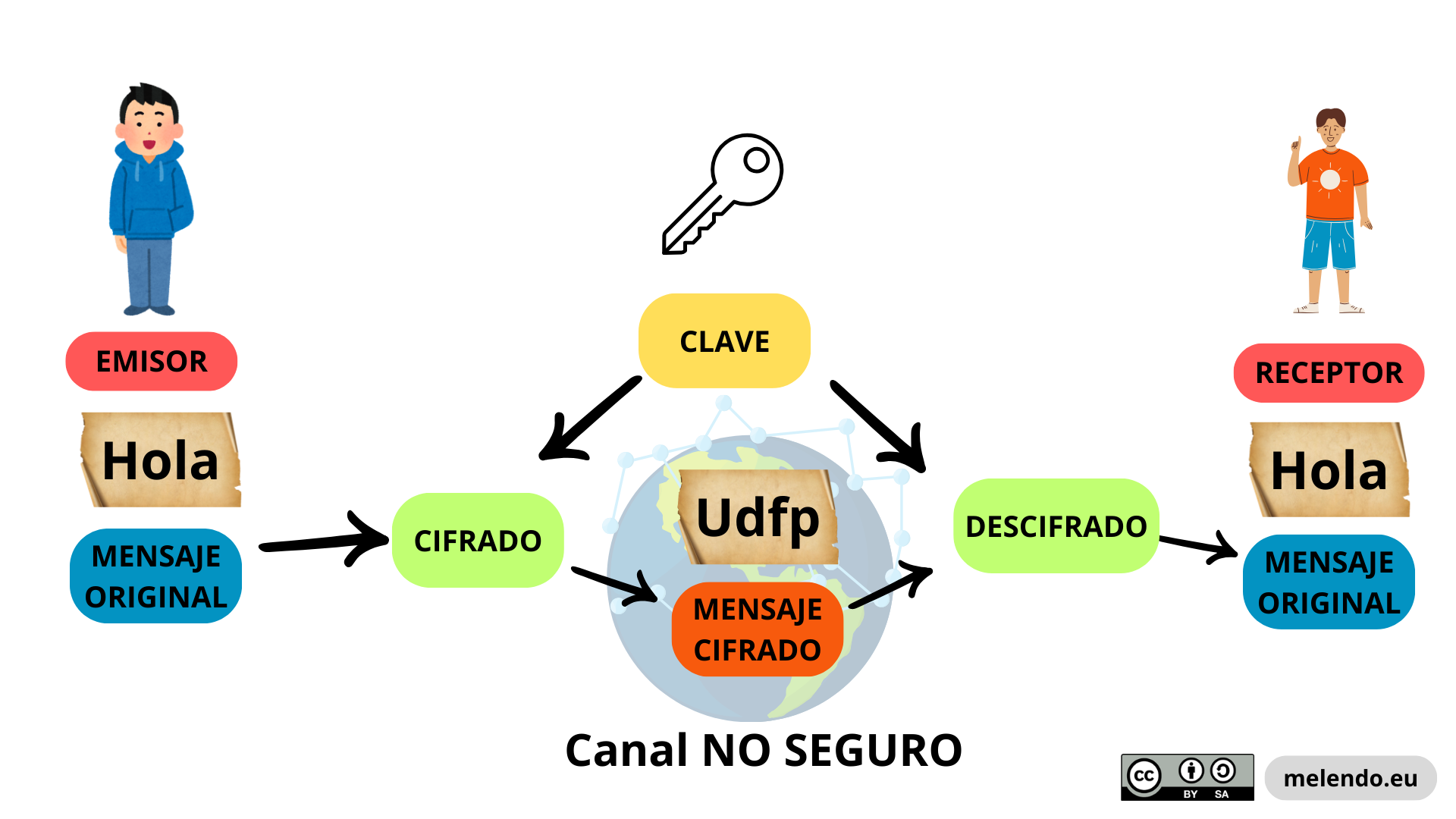

En el contexto de un sistema de criptografía simétrica, el proceso operativo se desenvuelve en las siguientes etapas detalladas:

-

Generación de clave privada: Este primer paso implica la creación de una clave secreta que será compartida exclusivamente entre el remitente y el destinatario para asegurar la confidencialidad de la comunicación. Esta clave se genera mediante algoritmos criptográficos específicos y debe ser lo suficientemente robusta para resistir posibles intentos de descifrado por parte de terceros no autorizados.

-

Cifrado del mensaje: En esta fase, el remitente emplea la clave compartida previamente establecida para cifrar el mensaje antes de su transmisión. Durante este proceso, el mensaje original se somete a transformaciones matemáticas mediante algoritmos criptográficos, convirtiéndolo en una forma ilegible y aparentemente aleatoria para cualquier individuo que no posea la clave correspondiente. Esta técnica de cifrado garantiza la confidencialidad de la información durante su transmisión a través de canales no seguros, como redes de comunicación pública o internet.

-

Transmisión del mensaje cifrado: Una vez que el mensaje ha sido cifrado con éxito, se transmite al destinatario a través del canal de comunicación previamente establecido. Durante esta etapa, se pueden implementar medidas adicionales de seguridad, como el uso de protocolos de comunicación seguros (por ejemplo, HTTPS), para proteger la integridad y la autenticidad de los datos durante su tránsito.

-

Descifrado del mensaje: Al recibir el mensaje cifrado, el destinatario utiliza la misma clave compartida que fue empleada por el remitente para descifrar el mensaje y recuperar la información original. Este proceso de descifrado implica la aplicación de algoritmos criptográficos inversos que deshacen las transformaciones realizadas durante el cifrado, restaurando así el mensaje a su forma legible y comprensible para el destinatario autorizado.

Es fundamental destacar que la seguridad del sistema de criptografía simétrica depende en gran medida de la confidencialidad y la integridad de la clave compartida. Por lo tanto, se deben implementar prácticas sólidas de gestión de claves para garantizar su protección contra posibles amenazas y ataques cibernéticos. Además, es importante mencionar que la criptografía simétrica ofrece un alto rendimiento y eficiencia en términos computacionales, lo que la convierte en una opción preferida para aplicaciones que requieren un procesamiento rápido y seguro de datos, como la comunicación en tiempo real y el almacenamiento de información sensible.

Vamos a verlo con más detalle....

¿Este sistema es seguro?

La eficacia y robustez de la criptografía simétrica se sustentan en la confidencialidad y la integridad de la clave compartida entre las partes autorizadas. La relevancia de este aspecto se hace evidente al considerar que, en caso de que un tercero no autorizado logre acceder a la clave, podría comprometer la seguridad del sistema y descifrar con facilidad los mensajes cifrados, vulnerando así la confidencialidad de la información transmitida. En consecuencia, la protección y la gestión segura de la clave simétrica se convierten en aspectos críticos para garantizar la integridad del sistema criptográfico y mantener la confidencialidad de las comunicaciones. Es fundamental implementar medidas de seguridad robustas, como el uso de algoritmos de cifrado sólidos y protocolos de gestión de claves seguros, con el fin de prevenir posibles vulnerabilidades y asegurar la confidencialidad de la información en todo momento.

Cuando en la siguiente sección veamos la criptografía asimétrica, veremos como se pueden combinar ambos sistemas para hacer un sistema que hasta el día de hoy es inquebrantable, y que siga así muchos años, porque sino vamos a tener un problema muy grande en internet y en la sociedad en general... por ahora el único peligro para este sistema son los ordenador cuánticos, pero tranquilos que aún estan muy lejos de conseguirlo: