Spam

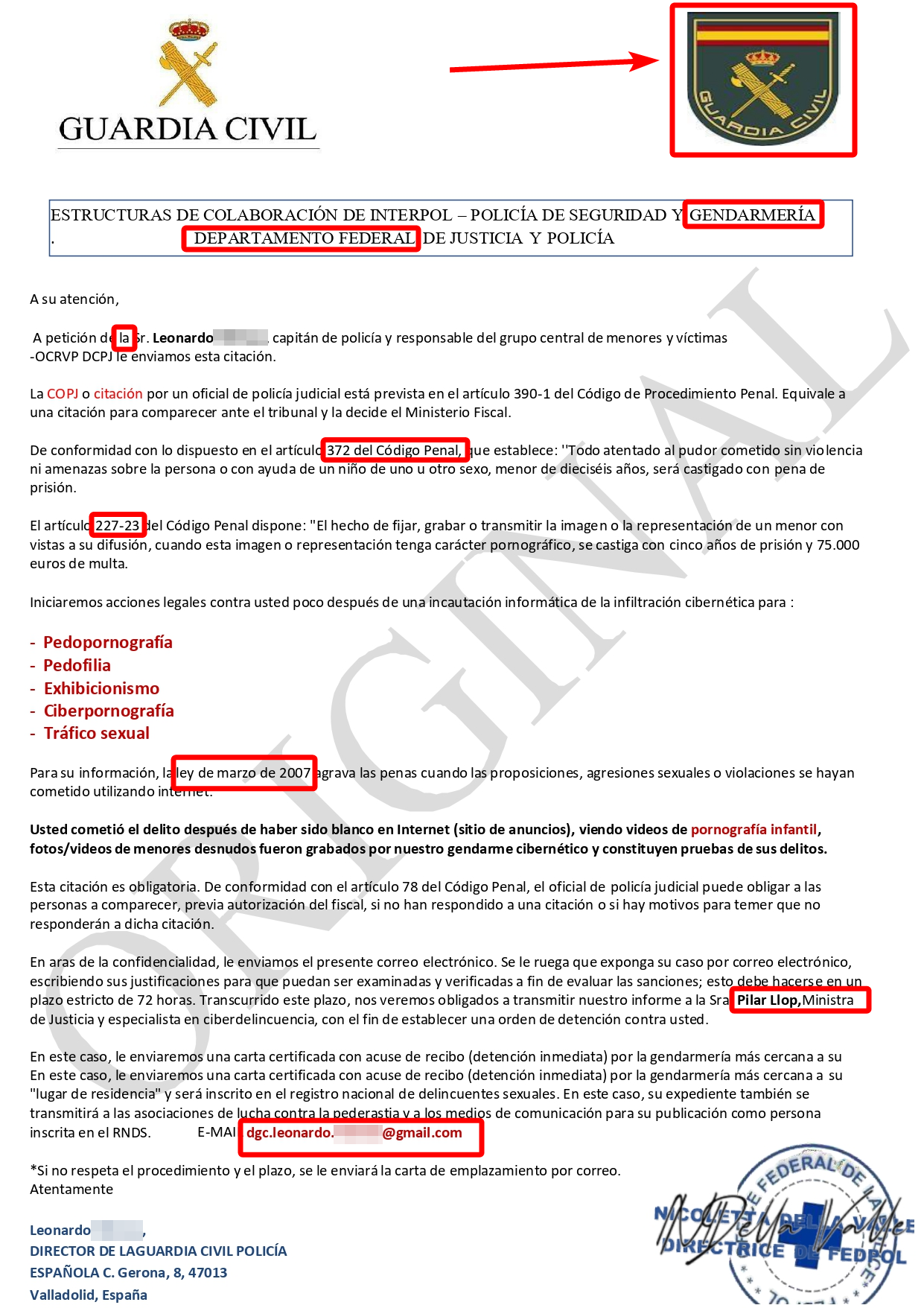

El spam, correo electrónico no solicitado, en apariencia inofensivo plantea graves amenazas a la seguridad informática. Al inundar bandejas de entrada con mensajes engañosos, los ciberdelincuentes buscan robar datos confidenciales o distribuir malware. Estos correos fraudulentos pueden contener enlaces maliciosos, comprometiendo la integridad de sistemas y redes. La ingeniería social utilizada en spam puede engañar a usuarios para revelar información personal, facilitando el robo de identidad. Además, la propagación de spam a menudo se vincula con campañas de phishing, llevando a ataques más sofisticados. La lucha contra el spam se convierte así en una necesidad crucial para salvaguardar la ciberseguridad.

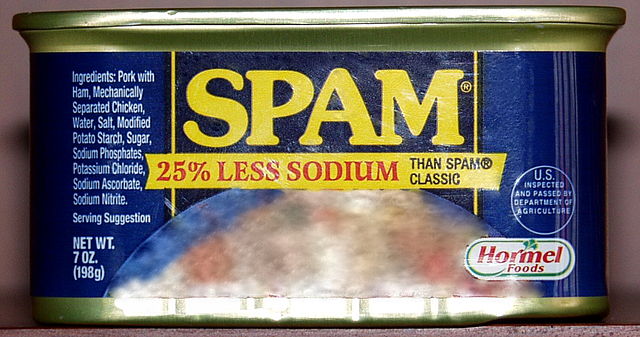

¿De donde viene esa palabra?

El término spam tiene su origen en una comida enlatada. Los Monty Python hicieron una parodia llamada "Spam" en 1970, el término "Spam" en la pieza de teatro, prácticamente todos los platillos contenían Spam. La repetición del término en la canción "Lovely Spam, Wonderful Spam" llevó a que, en la década de 1990, "Spam" se adoptara para referirse a mensajes electrónicos no solicitados, especialmente correos electrónicos no deseados. La asociación con la canción resalta cómo la repetición de la palabra "spam" ahoga cualquier otra comunicación, inspirando su uso en el contexto de la mensajería no deseada.